Según un estudio realizado por ESET, se estima que más de 25.000 servidores han sido comprometidos desde 2011, de los cuales muchos continúan infectados. Se utilizan para robar credenciales, redirigir a usuarios a sitios Web con contenido malicioso y realizar campañas masivas de SPAM.

ESET observó que no solo equipos con Windows eran las víctimas (que también), ya que todo esto surgió mientras analizaba código que afectaba a servidores Linux, a principios de 2012.

¿Qué sistemas mencionan como comprometidos? Apple OS X, OpenBSD, FreeBSD, Microsoft Windows (a través de la herramienta Cygwin) y Linux, incluyendo versiones de éste con arquitectura ARM. El módulo de envío de SPAM se ha podido ver en multitud de sistemas, mientras que la puerta trasera SSH tan solo ha afectado a servidores Linux y FreeBSD.

En su informe destacan que se han registrado un total de 26.024 direcciones IP únicas infectadas con malware. (Informe) Tabla 3.4

Se calcula que la botnet lleva al menos 3 años operativa. Uno de los mirrors oficiales de CentOS también fue infectado con Linux/Ebury.

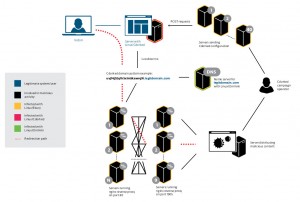

Eset incluye en su informe infecciones y modus operandi:

Linux/Ebury: Una puerta trasera OpenSSH usada para mantener el control de los servidores y robar credenciales.

Linux/Cdorked: Incluye una puerta trasera, y también distribuye malware para usuarios de Windows mediante sitios Web infectados.

Linux/Onimiki: Otra puerta trasera utilizada para redirigir el tráfico Web, incluyendo un servidor DNS modificado que resuelve direcciones IP arbitrarias.

Perl/Calfbot: Script en Perl utilizado para el envío masivo de SPAM.

Win32/Boaxxe.G: Programa que genera clics automáticos.

…

Ante cualquier sospecha, mejor acudir a la empresa que os suministre las herramientas de seguridad. Eset, Panda, Bitdefender, Kaspersky, etc.