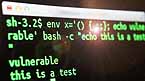

Desde que ha aparecido la amenaza, en tiempo record ya circulan exploits y PoC para lograr Remote Code Execution, ataques web que permiten subir código a sitios web, y (por supuesto) troyanos que permiten realizar ataques de DDoS, BruteForce sobre usuarios y contraseñas de la red y robo de información a distintas direcciones, incluso se alerta de gusanos explotando la vulnerabilidad.

Uno de los troyanos bautizados como ELF_BASHLITE, ELF Linux/Bash0day o Shellshock o Bashroot ha sido analizado por TrendMicro.

Para hacer frente al problema, se han distribuido parches, pero sólo arreglan algunos de los aspectos de la vulnerabilidad, no la solucionan totalmente. Actualmente se desconocen los efectos secundarios de estos parches o las opciones para ataque existentes. Actualmente, los usuarios de Apple ya cuentan con instrucciones para parchear también su instalación.

Entre las soluciones, en algunos casos, cambiar la shell por defecto.

En sistemas embebidos se pueden utilizar alternativas, quizás Busybox, que no es vulnerable a este fallo. De hecho existen muchos equipos que la usan, y que por tanto se caen de la lista de afectados (Nas Synology por ejemplo – salvo que se haya realizado anteriormente el proceso inverso de sustituir Busybox por Bash).

Existe ya una herramienta de chequeo de CVE-2014-6271. Por su parte, Red Hat publica información constantemente.

En resumen, el problema sigue siendo muy serio (y lo intentarán explotar al máximo), pero como vemos las soluciones también van llegando. Seguiremos al tanto.